Обзор «Контура информационной безопасности SearchInform». Часть 2 — Сценарии применения

1. Введение2. Контроль переписки сотрудников в социальных сетях и мессенджерах

3. Перехват информации, отображаемой на мониторах пользователей

4. Контроль утечки информации через съемные носители

5. Обнаружение передачи файлов, защищенных паролем

6. Контроль рабочего времени и эффективности сотрудников

7. Мониторинг деятельности сотрудников в режиме реального времени

8. Контроль связей сотрудников внутри компании и с внешним миром

9. Работа с графическими файлами

10. Выводы

Введение

В первой части обзора DLP-системы «Контур информационной безопасности SearchInform» мы подробно рассказали об архитектуре решения, системных требованиях и функциональных возможностях продукта. Сегодня мы продолжим разговор о продукте и покажем на примерах, как работает данная система. К сожалению, ввиду того, что продукт «Контур информационной безопасности SearchInform» обладает широким функционалом, нет возможности в рамках одного обзора подробно разобрать и показать все его возможности и сценарии использования. Поэтому мы выбрали только наиболее интересные кейсы, которые могут иметь место в повседневной жизни компаний.

Контроль переписки сотрудников в социальных сетях и мессенджерах

Аудитория социальных сетей растет стремительными темпами. Кроме персонального применения, социальные сети также стали эффективным способом коммуникаций в бизнесе. С помощью них можно вести деловую переписку с коллегами, партнерами и клиентами, делиться маркетинговыми материалами, совершать видеозвонки и многое другое. Тем не менее бесконтрольное использование социальных сетей в корпоративной среде может обернуться негативными последствиями для компаний. Рассмотрим один из таких случаев и покажем, как можно контролировать данный канал утечки с помощью DLP-системы «Контур информационной безопасности SearchInform». Сотрудник коммерческого отдела общался через социальную сеть «ВКонтакте» c поставщиком компании. Через некоторое время поставщик начал выставлять завышенные требования на основании данных, которые он не мог получить из открытых источников. Это привело к конфликту, компании грозили убытки. Специалисты службы информационной безопасности компании установили, что сотрудник в ходе общения в социальной сети передавал поставщику избыточную информацию.

Рисунок 1. Контроль переписки сотрудников в социальных сетях в «Контуре информационной безопасности SearchInform»

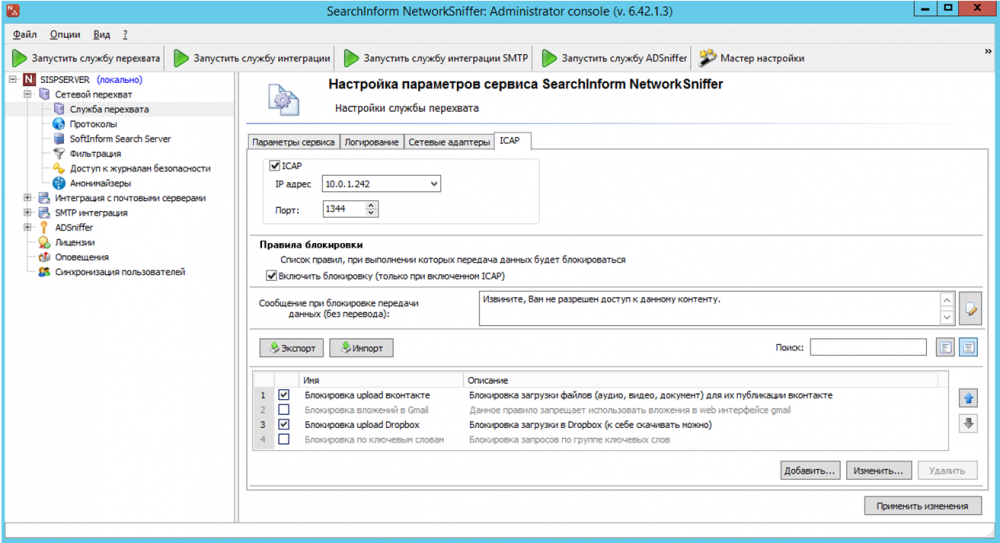

Переписка контролировалась DLP-системой «Контур информационной безопасности SearchInform» (модуль IMSniffer). Сотрудник понял, что отпираться нет смысла и чистосердечно признал вину. Руководство позволило ему уволиться по собственному желанию. Чтобы застраховаться от подобных случаев, в DLP-системе «Контур информационной безопасности SearchInform» можно произвести блокировку социальных сетей. Например, таким образом, чтобы пользователь мог только читать новостную ленту, но не мог ничего отправить.

Рисунок 2. Настройка параметров блокировки для социальных сетей и мессенджеров в «КИБ SearchInform»

Как мы уже говорили в первой части обзора, модуль IMSniffer позволяет осуществлять перехват большого количества протоколов — ICQ, MMP (Mail.ru Агент), XMPP, MSN, Lync, Viber, HTTPIM (Facebook, «Одноклассники», «ВКонтакте» и др.).

Кроме того, в IMSniffer есть такие опции, как:

• ограничение по перехватываемым узлам, IP, портам, отправителю, размеру; добавление списков сервисов-анонимайзеров;

• перехват любого из перечисленных протоколов с использованием HTTP-туннелирования;

Перехват информации, отображаемой на мониторах пользователей

Мониторинг деятельности сотрудников с помощью просмотра экрана позволяет сделать выводы, насколько рационально они используют свое рабочее время и не нарушают ли принятые в организации политики. Для этих целей в составе DLP-системы «Контур информационной безопасности SearchInform» есть модуль MonitorSniffer, который предназначен для перехвата информации, отображаемой на мониторах пользователей. MonitorSniffer позволяет создавать скриншоты экрана и осуществлять видеозапись действий пользователя, а также дает возможность администратору информационной безопасности подключаться к монитору пользователя в режиме реального времени. Решение поставляется совместно с программным модулем KeyLogger, который позволяет перехватывать данные, вводимые пользователем с клавиатуры.

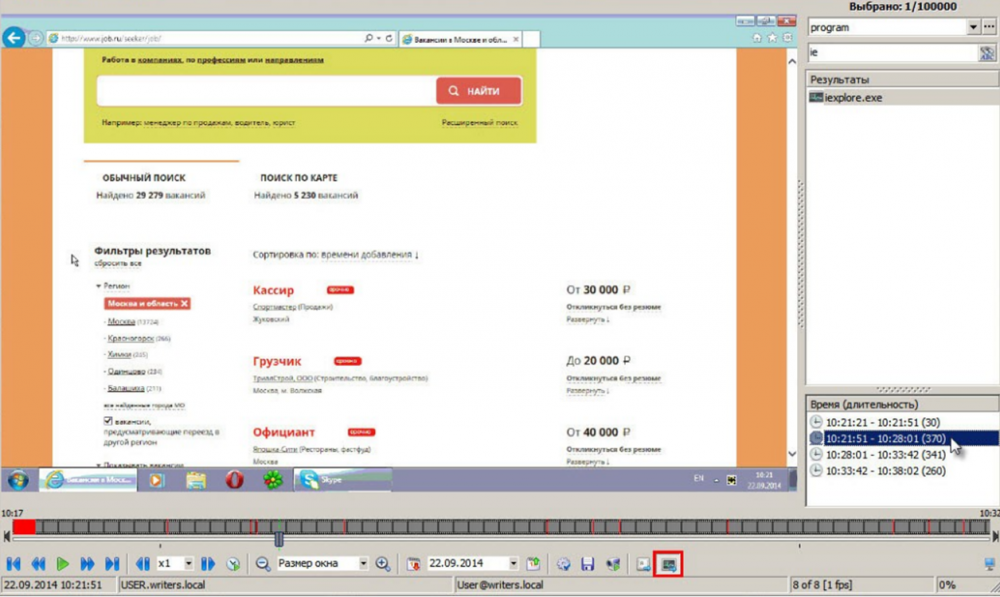

Рассмотрим кейс, который продемонстрирует, как данный способ контроля помогает предотвратить инциденты. Для примера возьмем ситуацию поиска сотрудником компании новой работы. Современные сайты по поиску работы, такие как HeadHunter, SuperJob.ru, Job.ru, Rabota.ru и другие, позволяют вести активный мониторинг работодателей, составлять и отправлять резюме непосредственно с сайта, не прибегая к почтовым сервисам и другим каналам общения. Поэтому подтвердить или опровергнуть подозрения, что сотрудник собирается уволиться, можно только с помощью видеозаписи с выборочным поиском по активности. Юрист одного из предприятий был очень ценным специалистом. Условия и оплата труда соответствовали занимаемой должности. Тем не менее служба безопасности выявила повышенную активность сотрудника на сайтах по трудоустройству. А с помощью модуля MailSniffer было перехвачено письмо, в котором юрист обсуждал способы сохранения доступа к данным на текущем месте работы. Служба информационной безопасности компании решила проверить с помощью видеозаписи рабочего стола, чем именно занят сотрудник на сайте по поиску работы.

Рисунок 3. Просмотр видеозаписи происходящего на рабочем столе у сотрудника в «Контуре информационной безопасности SearchInform»

Подозрения, что специалист решил уволиться и активно мониторит рынок труда, подтвердились. Служба информационной безопасности сообщила о ситуации руководителю предприятия. Так как юрист был ценным специалистом, с ним обсудили условия, при которых он остался бы на прежнем месте работы. Таким образом, компания сохранила сотрудника.

Контроль утечки информации через съемные носители

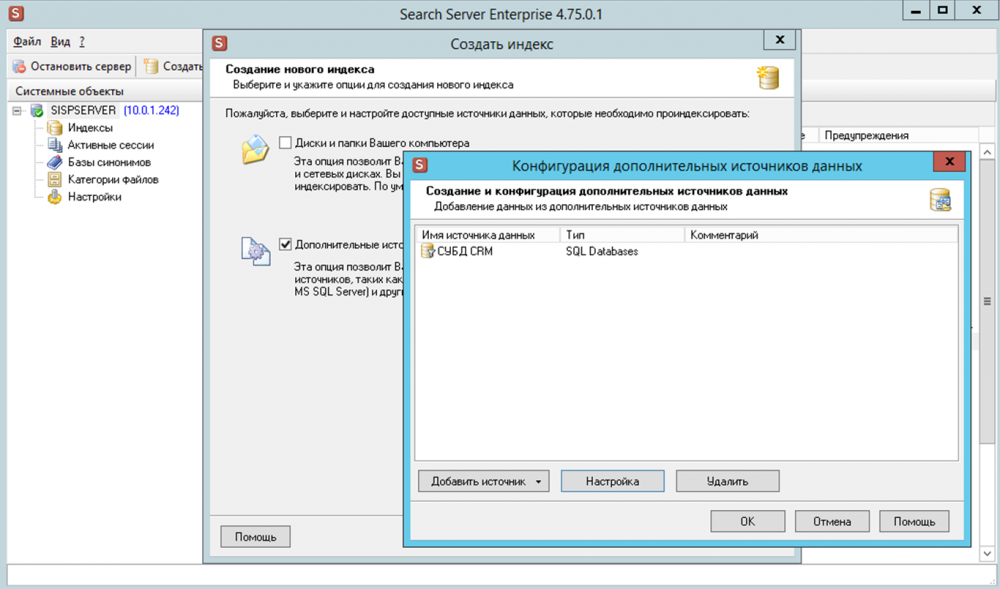

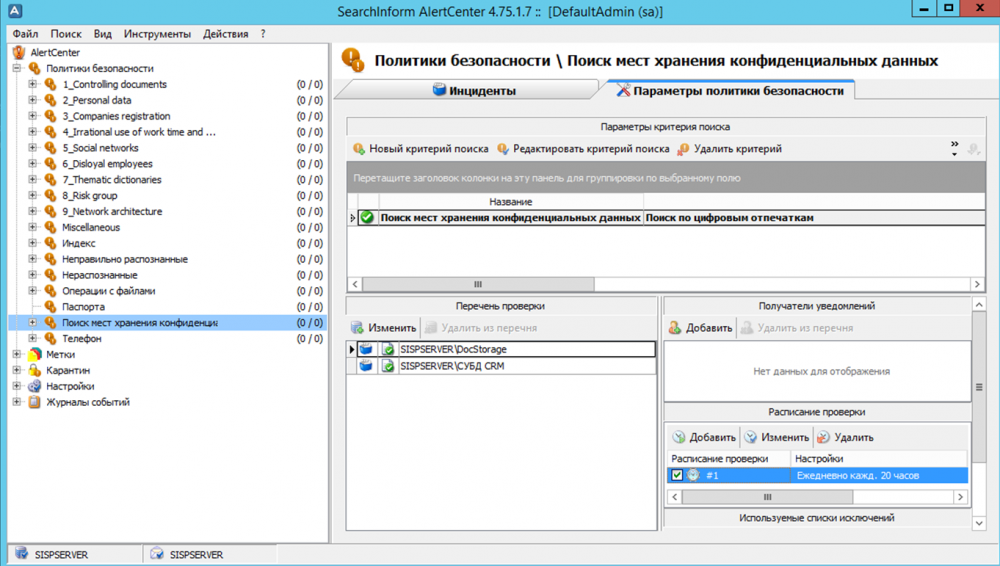

Тема контроля утечек информации через съемные носители — не новая. Выявив факт несанкционированного переноса данных на флешку и проведя глубокий анализ инцидента с помощью инструментов «Контур информационной безопасности SearchInform», можно выяснить много полезной информации. Следующий кейс посвящен этой теме. В компании было выявлено аномальное количество файлов, скопированных на внешние носители. Специалисты службы информационной безопасности провели детализацию отчета по пользователям и выявили сотрудницу, которая копировала основную часть из общего количества файлов. Анализ показал, что копировалась строго конфиденциальная, касающаяся коммерческой тайны информация: база клиентов, условия сделок, договоры. Специалисты службы информационной безопасности провели дополнительный анализ переписки сотрудницы в Skype и в личной почте (при этом исключили переписку с сотрудниками компании по корпоративной почте для уменьшения количества результатов) и одновременно запустили политику для проверки этих же каналов общения по словарю на тематику «хочу уволиться/собираюсь уходить». Оказалось, что сотрудница действительно собралась уволиться. Также в результате расследования выяснилось, что она копировала файлы, чтобы использовать их потом на новой работе. Чтобы избежать подобных ситуаций, рекомендуем создать ряд политик, способных не только детектировать пересылку конфиденциальных документов вовне, но и проверять правила хранения таких данных в корпоративных хранилищах или на локальных станциях, а также вести аудит обращений к данным.

Рисунок 4. Настройки индексирования СУБД в Search Server

Рисунок 5. Создание политики для СУБД в AlertCenter

Обнаружение передачи файлов, защищенных паролем

Как мы уже говорили в первой части обзора, недобросовестные сотрудники (инсайдеры) могут пытаться обмануть службу безопасности, чтобы получить в личное распоряжение ценную корпоративную информацию. Например, они могут изменять расширение передаваемого документа или записывать данные в архив, защищенный паролем. «Контур информационной безопасности SearchInform» позволяет:

• распознавать текст в графических файлах и осуществлять поиск по ним;

• обнаруживать передачу защищенных паролем архивов по всем каналам возможной утечки информации;

• выявлять пересылку файлов с умышленно измененным типом документа.

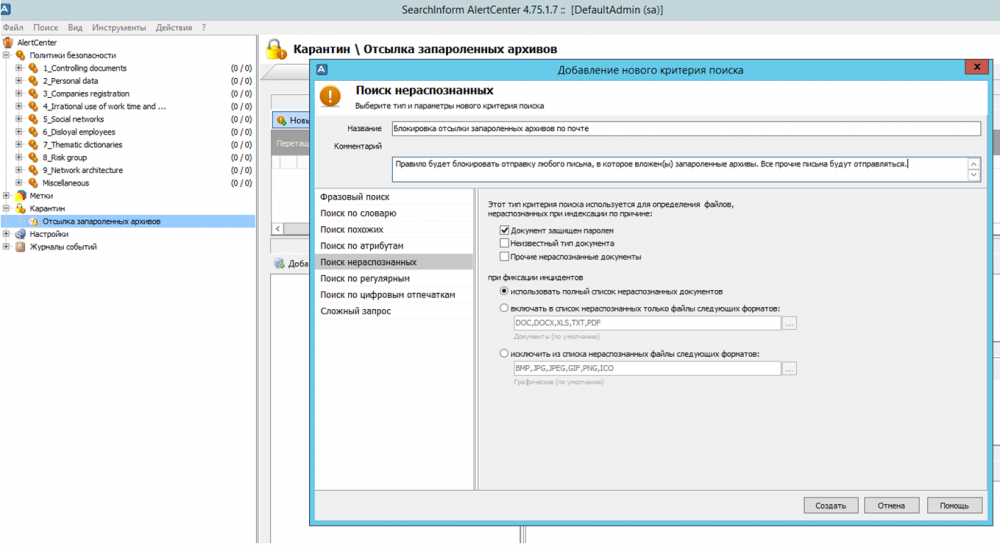

Рассмотрим кейс, когда сотрудник пытался похитить информацию, отправив запароленный файл на свою личную почту. С помощью политики «Запароленные документы» был выявлен файл, отправленный сотрудником на личную почту. Специалист по информационной безопасности через модуль KeyLogger (основная функция — перехват нажатых клавиш, а также перехват текста из буфера обмена) выяснил пароль сотрудника. Специалисты по информационной безопасности открыли документ, применив полученный пароль, и обнаружили, что сотрудник компании отправлял на личную почту информацию о бюджетах. Таким образом, ИБ-специалисту удалось не только детектировать нарушение, но и получить доступ к скрытым сотрудником данным. Подобных инцидентов можно избежать, если, например, запретить сотрудникам отправку по почте самостоятельно зашифрованных архивов. Рисунок ниже показывает, как настраивается блокировка отправки зашифрованных архивов в DLP-системе «КИБ SearchInform».

Рисунок 6. Настройка правил блокировки зашифрованных архивов в «Контуре информационной безопасности SearchInform»

Контроль рабочего времени и эффективности сотрудников

Трудно представить руководителя компании, которого бы не интересовало, как сотрудники проводят рабочее время: какую долю времени они исполняют служебные обязанности; с какой целью и в каком объеме они пользуются сервисами в интернете; какую информацию передают по электронной почте и набирают в текстовом редакторе. Контроль соблюдения сотрудниками трудового распорядка, их активности в течение рабочего времени, а также анализ их работы в запускаемых приложениях позволяют не только решить вопросы информационной безопасности и дисциплины, но и стимулируют сотрудников эффективно использовать рабочее время. Конечно, ничего страшного, если сотрудник хочет сделать небольшую паузу и отвлечься, например, на просмотр ролика на YouTube. Но могут быть и менее безобидные случаи. Давайте рассмотрим пример, когда служба информационной безопасности с помощью DLP-системы «Контур информационной безопасности SearchInform» вычислила сотрудника, который на рабочем месте занимался подработкой. Специалистами службы информационной безопасности при анализе инцидентов по политике использования некорпоративной почты обнаружили частую отправку писем одним из сотрудников с адреса почты с корпоративным доменом, который отличался от корпоративного домена организации. Специалисты настроили запрос для анализа всех писем, отправленных и полученных с этого адреса. Проанализировав текст переписки, специалисты выяснили, что сотрудник активно занимается сторонней коммерческой деятельностью в рабочее время. Более тщательный анализ активности сотрудников позволил выяснить, что в мошенническую схему вовлечено еще несколько сотрудников отдела — двое занимались мониторингом заявок на интернет-площадках, еще двое участвовали в составлении документации.

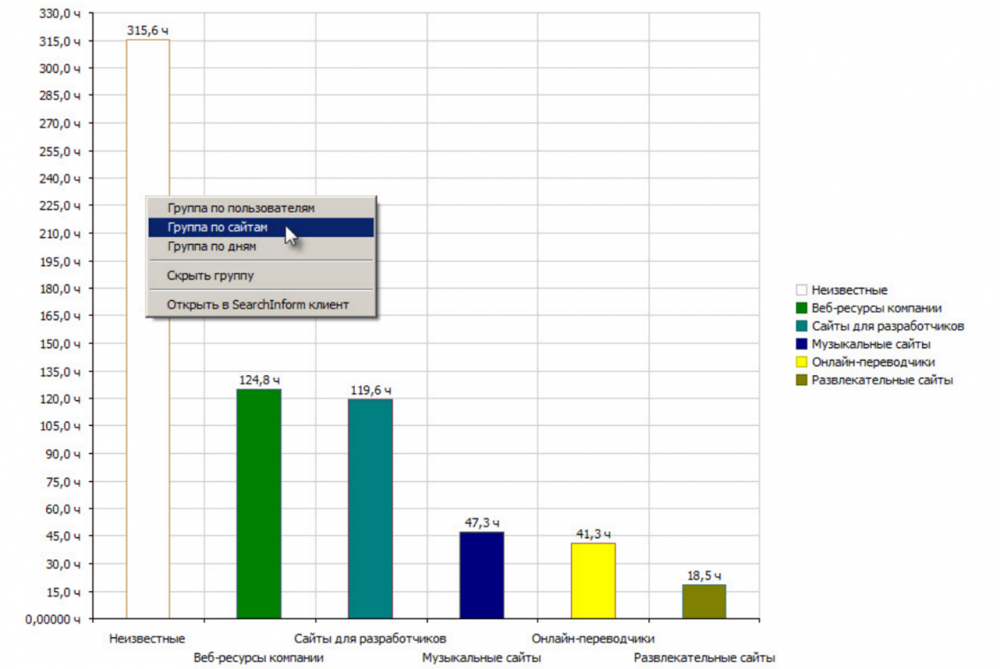

Рисунок 7. Отчет по группам сайтов в «Контуре информационной безопасности SearchInform»

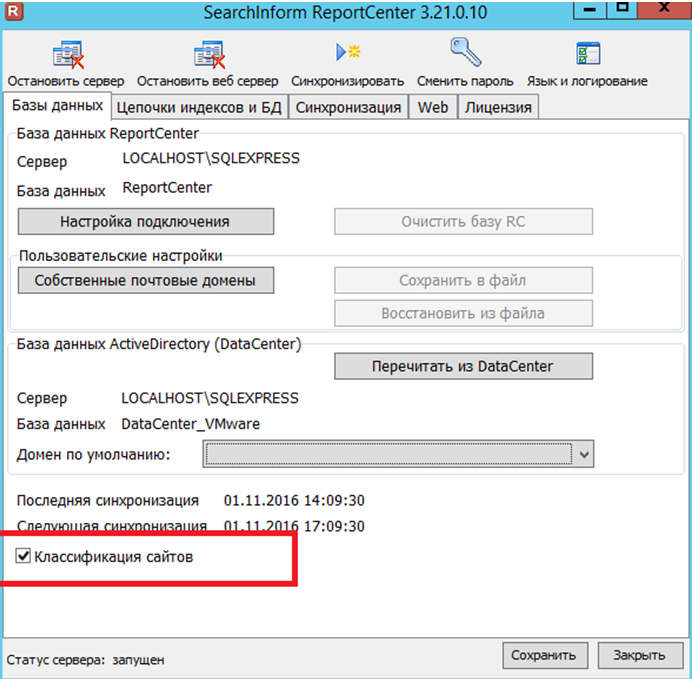

Мониторинг активности сотрудников за рабочими компьютерами осуществляется модулем ProgramSniffer. В ReportCenter предусмотрена возможность формирования разнообразных отчетов (например, отчеты по группам программного обеспечения и сайтов), позволяющих составить представление о рациональности использования рабочего времени тем или иным пользователем, а также о соблюдении им политик безопасности организации. Это позволяет выявить, какие ресурсы используются чаще и дольше остальных и какими именно сотрудниками. Дополнительную информацию можно получить с помощью скриншотов или видеозаписи во время запуска тех или иных процессов. Стоит отметить, что основная проблема аудита пользовательского времени — «ручная» обработка результатов. Специалисту по безопасности приходится анализировать и распределять массу различных сайтов, ведь не всегда по названию можно определить его назначение. Для решения этой проблемы в системе «Контур информационной безопасности SearchInform» реализован «автокатегоризатор», который проверяет все сайты и относит их к одной из 80 тематических категорий.

Рисунок 8. Настройка «автокатегоризатора» сайтов в «КИБ SearchInform»

Мониторинг деятельности сотрудников в режиме реального времени

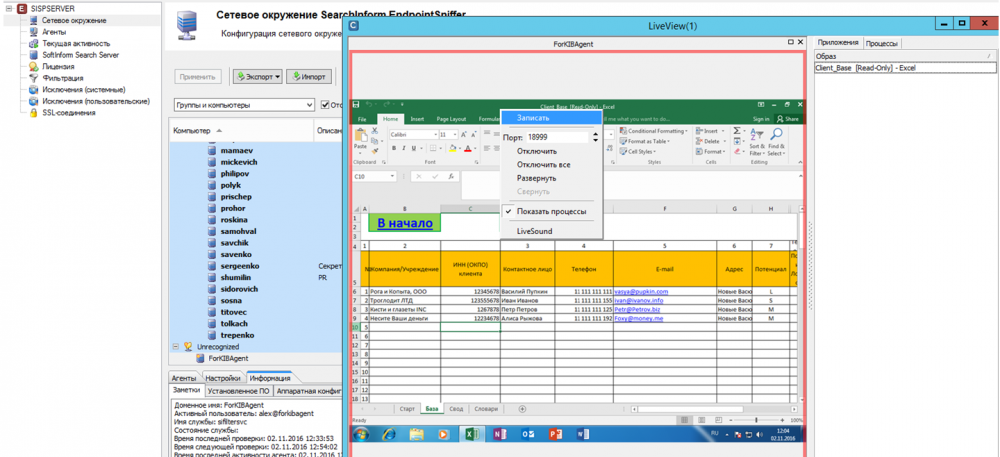

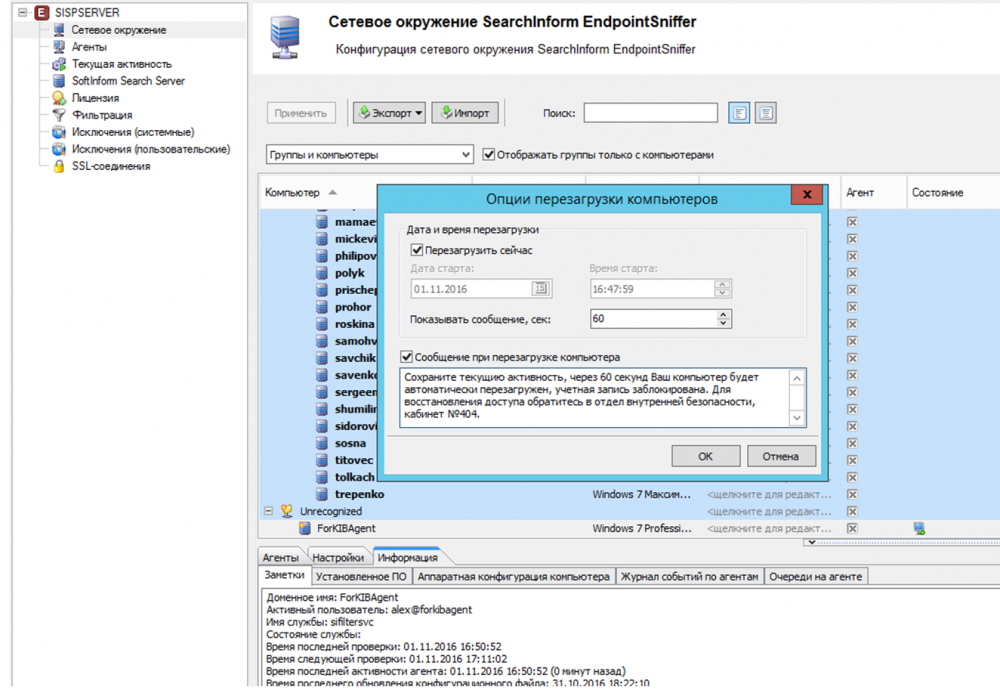

Если сотрудник проявляет подозрительную активность, необходимо установить более пристальный контроль за его действиями — вести видео- или аудиозаписи, проводить аудит файловых операций, онлайн-наблюдение и фиксацию нажатых клавиш. Эта информация может оказаться критичной при проведении расследования и сборе доказательств вины нарушителя. Приведем типовой пример такой ситуации. В компании резко снизилось количество сделок. Действующие клиенты не продлевали договора, текущие сделки «буксовали» и срывались. Один из клиентов сообщил, что есть поставщик, который предлагает более выгодные условия. Необходимо было выяснить, откуда конкуренты узнают условия и цены, предлагаемые клиентам. Особый контроль был установлен за отделом продаж. Из «Отчета по связям пользователей» в ReportCenter за последний месяц выявили связь одного из руководителей с человеком из конкурирующей компании. Специалист по информационной безопасности из отчета перешел в переписку и увидел письмо: «Информацию передам в руки, там условия, цены, клиентская база». На следующий день ИБ-специалист непрерывно следил за руководителем через модуль MonitorSniffer, а также вел видеозапись происходящего на рабочем столе.

Рисунок 9. Наблюдение за компьютером сотрудника в режиме LiveView через консоль администратора «Контура информационной безопасности SearchInform»

Специалист увидел, что руководитель отдела продаж подключил съемный жесткий диск и пытался отправить на него всю клиентскую базу и важные наработки отдела. В этот момент специалист по информационной безопасности через консоль EndpointSniffer оперативно выключил компьютер руководителя и предотвратил копирование данных.

Рисунок 10. Удаленное выключение компьютера через консоль администратора «Контура информационной безопасности SearchInform

Все собранные в ходе расследования материалы легли в основу доказательной базы при предъявлении претензий работодателя к инсайдеру, а также позволили собрать полный пакет необходимых документов для возбуждения уголовного дела.

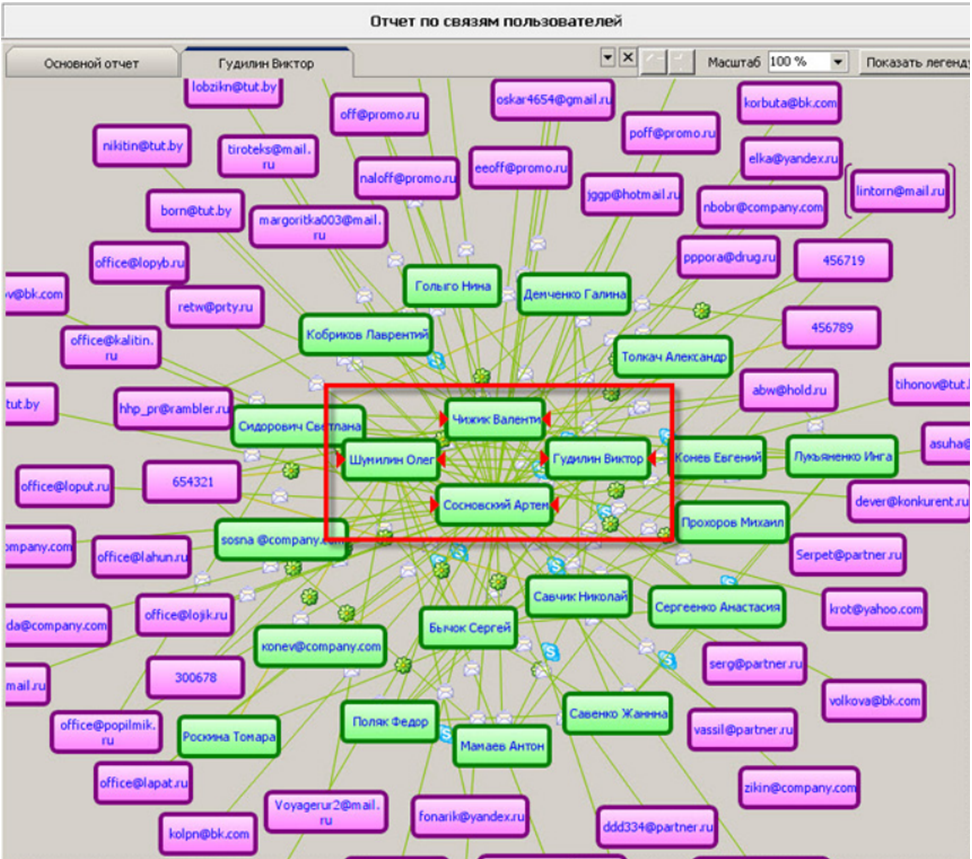

Контроль связей сотрудников внутри компании и с внешним миром

«Контур информационной безопасности SearchInform» позволяет акцентировать внимание не только на нарушениях политик безопасности, но и исследовать взаимоотношения в коллективе. ReportCenter строит взаимосвязи пользователей внутри организации и с внешним миром, помогает выявлять «личных адресатов», а также отдельно отображает коммуникации, в которых найдены нарушения политик информационной безопасности. В модуле AlertCenter по встроенной универсальной политике «Группа риска/Наркотики» было выявлено совпадение в переписке одного из сотрудников в социальной сети «ВКонтакте». Специалисты службы информационной безопасности путем составления «Отчета по связям пользователей» в модуле ReportCenter через IMSniffer проанализировали связи сотрудника в социальных сетях и других каналах общения. В итоге удалось выявить активное общение с сотрудниками из разных офисов в других городах, хотя никакие рабочие задачи и обязанности их не связывали. Сопоставив время приема на работу всех связанных сотрудников, специалисты ИБ обнаружили, что больше половины из них были трудоустроены после «подозрительного» коллеги. Путем детального анализа переписки — полного просмотра всех сообщений в социальных сетях — они нашли завуалированное общение на тему наркотиков и возможных способах их доставки при помощи инфраструктуры компании.

Рисунок 11. «Отчет по связям пользователей» в модуле ReportCenter

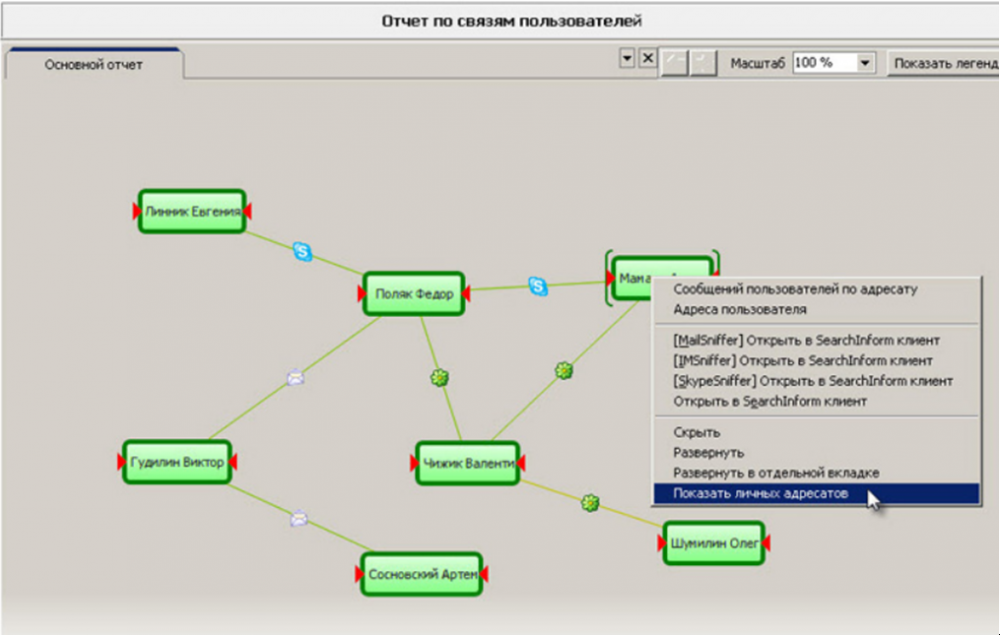

Граф отношений, будучи наделен свойствами интерактивности, дает наглядное представление о связях внутри коллектива по всем основным каналам коммуникации, а также о круге общения того или иного пользователя. Выявить, с кем устанавливались контакты с данной учетной записи на компьютере на протяжении заданного периода времени, с помощью механизмов DLP-системы не составляет труда.

Рисунок 12. Визуализация связей в модуле ReportCenter, в которых выявлены нарушения политик безопасности

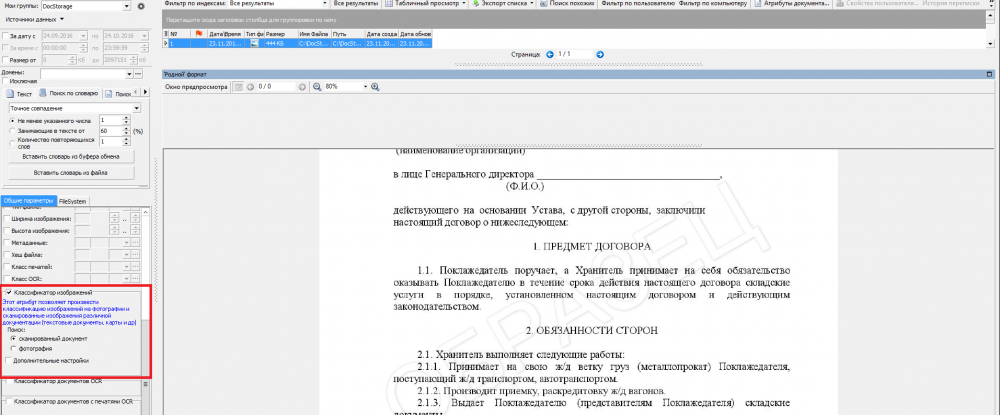

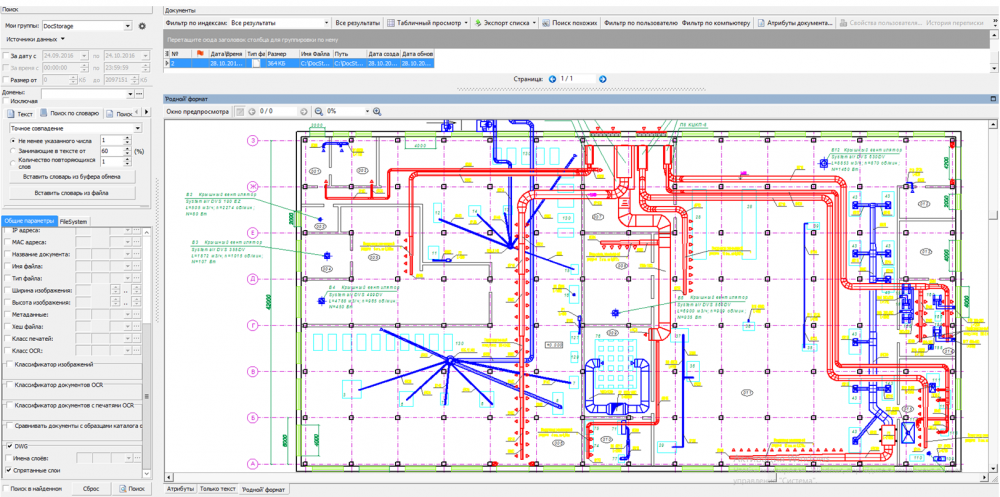

Работа с графическими файлами

Для работы с отсканированными документами DLP-системы используют технологию преобразования изображения в текст (OCR). Но что делать, если объектами контроля являются именно графические файлы, например чертежи, схемы и прочие изображения? Следующий пример посвящен именно этой теме. Специалисты службы информационной безопасности с помощью модуля Cloud & SharePoint, который контролирует входящие и исходящие данные облачных сервисов, заметили, что сотрудник отдела продаж выгрузил отсканированные документы в общедоступное облачное хранилище. После анализа выгруженных файлов оказалось, что эта информация относится к коммерческой тайне, и если достанется конкурентам, то может принести существенный финансовый ущерб. Утечка была своевременно предотвращена, а сотрудники службы информационной безопасности провели дополнительный инструктаж по правилам информационной безопасности. Стоит отметить, что важно разделять личные и корпоративные данные. Если они хранятся в текстовом формате, то разделение будет автоматическим, согласно заданным политикам. Однако если данные хранятся в виде изображений, далеко не всегда OCR сможет их корректно обрабатывать. Для более точного определения, какие данные являются критичными, в системе «Контур информационной безопасности SearchInform» реализован специальный алгоритм для анализа изображений. Система определяет ключевые документы, даже если в них нет текста или OCR сработала неверно. На рисунке ниже показан пример фильтрации изображения, визуально похожего на документы.

Рисунок 13. Фильтрация изображений, визуально похожих на документы, в «Контуре информационной безопасности SearchInform»

DLP-система «Контур информационной безопасности SearchInform» способна обнаружить и проанализировать такие графические файлы, как чертежи, схемы и другие изображения.

Рисунок 14. Обнаружение и анализ графических файлов в «Контуре информационной безопасности SearchInform»

Выводы

Мы познакомились с комплексным решением для защиты от утечек конфиденциальной информации и контроля информационных потоков в организациях — DLP-системой «Контур информационной безопасности SearchInform». В первой части обзора мы подробно рассказали об архитектуре решения, системных требованиях, функциональных возможностях продукта, во второй части мы показали сценарии работы продукта на примерах из реальной практики. «Контур информационной безопасности SearchInform» представляет собой мощный набор инструментов для контроля каналов передачи данных, предотвращения утечек конфиденциальной информации и контроля эффективности пользователей. Применение системы существенно снижает риск утечки информации и возникновения инцидентов, вызванных внутренними пользователями. Помимо ключевой задачи, связанной с предотвращением утечек конфиденциальной информации, «Контур информационной безопасности SearchInform» решает ряд задач, связанных с контролем действий персонала. Наличие сертификата по требованиям безопасности ФСТЭК России (4 уровень РД НДВ) дает возможность использовать «Контур информационной безопасности SearchInform» в комплексе защиты информационных систем, где применение сертифицированных продуктов обязательно. Стоит отметить, что «КИБ SearchInform» занимает лидирующие позиции на российском рынке и пользуется хорошим спросом. Об этом мы уже подробно рассказывали в статье «Анализ рынка систем защиты от утечек конфиденциальных данных (DLP) в России 2013-2016». Также к преимуществам DLP-системы «Контур информационной безопасности SearchInform» можно отнести его модульную архитектуру. Это позволяет клиентам внедрять только те модули, в которых есть потребность. В случае необходимости расширения функционала системы контроля клиент может просто докупить необходимые модули и лицензии и с легкостью их интегрировать в уже функционирующую инфраструктуру безопасности «КИБ SearchInform». Рассмотренные во второй части обзора кейсы показали, что «КИБ SearchInform» «заточен» на решение конкретных практических задач. Предустановленные политики учитывают опыт крупных клиентов из различных отраслей и позволяют ИБ-специалистам учиться на чужих ошибках и повторять успехи коллег по отрасли. К недостаткам можно отнести большое количество консолей управления, что может создать определенные неудобства администраторам при эксплуатации системы, а также отсутствие агентов для большинства операционных систем семейства Linux (есть агент лишь для российской ОС Astra Linux), macOS и мобильных операционных систем.

Достоинства:

• Российское решение для защиты от утечек конфиденциальной информации и контроля информационных потоков.

• Наличие сертификата соответствия ФСТЭК России.

• Гибкая система лицензирования продукта — позволяет приобрести только необходимые модули, что в итоге снижает общую стоимость решения.

• Простота внедрения и сохранение структуры локальной сети.

• Поддержка большого числа протоколов для перехвата и анализа данных.

• Широкие возможности интеграции со сторонними решениями и сервисами (AD, SIEM, прокси, почтовые сервера).

• Гибкая система построения отчетности, в том числе возможность создания графических отчетов.

• Возможность распознавания аудиозаписи в текст, а также текстовый поиск по аудио и видео.

• Развитый функционал контроля продуктивности/эффективности сотрудников.

Недостатки: Большое количество модулей (консолей) управления, что создает неудобства при управлении системой. Однако вендор заявляет, что в первом квартале 2017 года продукт будет состоять из двух консолей. Наличие агентов только под Windows и Astra Linux, отсутствие агентов для Linux, macOS и мобильных операционных систем.

Андрей Рябов Обозреватель Anti-Malware.ru

Источник: http://www.anti-malware.ru/reviews/kib_SearchInform_part2